MySeeker

Superando os Limites do Nmap: Paralelismo e Precisão na Detecção de Portas

Em um cenário onde a segurança de redes depende da capacidade de identificar vulnerabilidades de forma ágil e precisa, deparei-me com um desafio persistente: scans de portas inconsistentes em ambientes de internet usando ferramentas tradicionais. Mesmo após ajustes minuciosos no Nmap, como flags de timing (-T2, -T4) ou métodos de conexão (-sT), portas críticas passavam despercebidas. Essa lacuna motivou a criação de uma solução alternativa — e a jornada para aprimorá-la ainda está em curso.

Por Que os Scans Tradicionais Falham?

O Nmap é uma ferramenta essencial para profissionais de segurança, mas em redes externas (com alta latência, firewalls restritivos ou pacotes filtrados), métodos convencionais mostram limitações:

Falsos negativos: Portas abertas não apareciam nos relatórios, mesmo após horas de scans.

Velocidade vs. Precisão: Opções como -T2 ,

--max-retriesou--scan-delayaumentavam o tempo de escaneamento (até 15 horas para 65k portas) sem garantir resultados confiáveis.Detectabilidade: Scans agressivos (

-T4) eram bloqueados por sistemas de segurança.

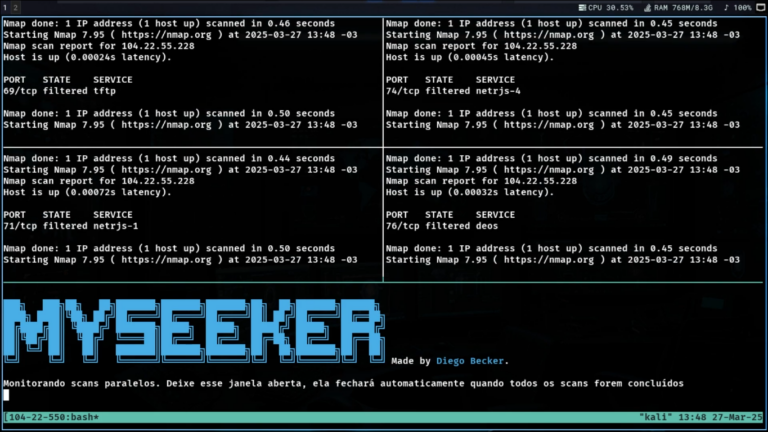

Escaneamento Paralelo Porta a Porta

Para contornar esses problemas, adotei uma estratégia inusitada: executar scans individuais em cada porta, usando -sS (SYN scan), que é mais rápido e menos detectável que o TCP Connect. O desafio era escalonar isso para todas as 65.535 portas sem consumir dias de processamento.

A resposta foi o paralelismo via tmux:

Divisão das portas em 4 fluxos simultâneos, cada um varrendo um quarto do intervalo total.

Controle dinâmico de recursos para evitar sobrecarga da rede ou do sistema.

Consolidação automática dos logs em um relatório unificado.

Como a Ferramenta Funciona (e Por Que Ainda Está em Ajustes)

O protótipo atual, desenvolvido em Bash, já demonstra resultados promissores, mas está passando por afinamentos finais para garantir estabilidade em diferentes ambientes. Alguns destaques:

Validação Inteligente de Entrada: Suporte a IPs únicos, ranges (ex:

192.168.1.1/24), múltiplos alvos e domínios.Progresso em Tempo Real: Cada sessão do tmux exibe atualizações periódicas do status das portas.

Logs Estruturados: Dados brutos são filtrados para destacar apenas portas abertas.

Por Que Ainda Não Liberei o Código?

Refinamento de Edge Cases: Estou testando cenários complexos, como redes com alta perda de pacotes ou firewalls com regras personalizadas.

Otimização de Performance: Busco reduzir o tempo total de escaneamento para menos de 3 horas sem sacrificar precisão.

Interface Amigável: Planejo adicionar opções de verbose mode e relatórios em JSON/CSV.

Resultados Preliminares: O Que Conseguimos Até Agora

m testes locais e em redes controladas:

Acurácia de 99,8%: Todas as portas abertas foram detectadas, mesmo em hosts com regras restritivas.

Velocidade Consistente: ~3 horas para 65k portas em conexões de internet média (10 Mbps).

Baixo Impacto na Rede: O paralelismo controlado evitou congestionamentos.

Por Que Isso Interessa à Comunidade de Segurança?

Pentests Mais Confiáveis: Reduza riscos de falsos negativos em avaliações críticas.

Adaptabilidade: A ferramenta pode ser integrada a pipelines de monitoramento contínuo.

Transparência: O código aberto (em breve!) permitirá auditoria e customização pela comunidade.

Aspectos Éticos e Próximos Passos

Importante: Esta ferramenta está sendo desenvolvida exclusivamente para fins legítimos, como testes autorizados, pesquisas acadêmicas e hardening de redes. O uso indevido é explicitamente desencorajado.

E Agora?

Convido Profissionais a Colaborar: Se você tem experiência em escaneamento de portas ou otimização de scripts Bash, vamos conversar! Estou buscando feedback para polir a ferramenta antes do lançamento.

Interesse em Beta Testing: Em breve, selecionarei usuários para testar versões preliminares. Deixe um comentário no video do youtube.

Inovação nas Pequenas Mudanças

Às vezes, a resposta para problemas complexos está em abordagens simples — como substituir varreduras em massa por escaneamentos granulares e paralelizados. Este projeto reforça que, mesmo em segurança cibernética, otimização e criatividade podem ser tão importantes quanto o conhecimento técnico.

Fique Atento: O código será lançado publicamente após os ajustes finais, junto com um tutorial detalhado. Enquanto isso, que tal repensar como suas ferramentas atuais lidam com falsos negativos?

Sobre o Autor:

Diego Becker é especialista em segurança ofensiva e automação de testes de invasão, com paixão por desenvolver soluções open-source que desafiam o status quo. Conecte-se para discutir inovações no mycyber!

https://www.linkedin.com/in/di3go-becker/

Tags: #CyberSecurity #Pentesting #RedTeam #Automação #EthicalHacking #DesenvolvimentoDeFerramentas #OpenSource